2022.12.02

你的手机广告被偷了,通过重定向广告窃取个人隐私

不得不感叹,个人信息真是越来越不值钱了。充电插口、充电宝、公共WiFi都有可能让手机成为被攻击的对象。

只是没想到如今连手机广告也“惨遭毒手”。

是的,你没看错,就是这些每次刷手机的时候时不时碰出来恶心你的那些广告。

最近, 佐治亚理工学院、伊利诺伊大学和纽约大学的研究人员发表了一份研究报告,该报告指出,攻击者能通过欺骗第三方广告网络,实现通过用户浏览器浏览的网站上的广告来窃取个人隐私信息的目的。

除此之外,黑客不仅可以窃取用户的广告,还可以在广告空间显示恶意广告。 这些广告往往是重定向广告(retargeted advertising),即根据第三方广告网络收集的浏览历史、位置数据和其他各种因素为个人量身定做。

也就是说,这些重定向广告中含有许多个人敏感信息。 例如用户的性取向、宗教信仰、怀孕状况、旅行计划和在网上商店查看的物品等个人信息都能一览无遗。

该研究目前已经以论文的形式进行了发表。

论文链接:https://dl.acm.org/doi/10.1145/3548606.3560641

攻击者与受害者的“身份纠缠”

定向广告是目前的一种普遍做法,其中用户身份是核心。

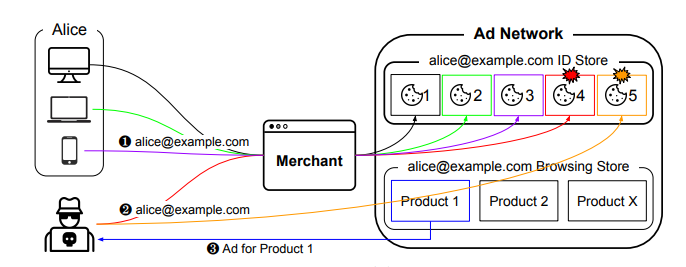

一般来说,用于重定向广告的用户信息由第三方广告网络发送的cookies收集,并与一个独特的标识符,如电子邮件地址相关。广告商能够借此创建用户档案。但是这些 第三方广告网络与用户没有关系,而是依靠外部各方如广告商,来建立信任关系。

而正是这种复杂的信任关系,被攻击者利用起来混淆广告网络,从而将无特权的攻击者的浏览器链接到受害者的身份,“冒充”广告网络受害者。

基于此,研究人员提出了Advertising Identity Entanglement,一种从广告网络远程提取特定用户浏览行为的漏洞,只知道受害者的电子邮件地址,无法访问受害者、广告网络或网站。

跨设备跟踪中的这一缺陷允许攻击者将错误的身份信息传递给第三方广告网络,导致网络混淆攻击者和受害者。如此,攻击者就会在整个广告网络中收到针对受害者的广告。

移花接木就这么完成了。

研究人员发现,这种“身份纠缠”是一个重要的用户隐私漏洞,攻击者可以在其中了解详细的受害者浏览活动,例如零售网站、产品,甚至是受害者与之交互过的特定公寓或酒店。

值得注意的是,这个漏洞也是双向的,攻击者能够向受害者展示特定的广告,从而引入尴尬攻击和勒索的可能性。

甚至可以进行恶意广告攻击

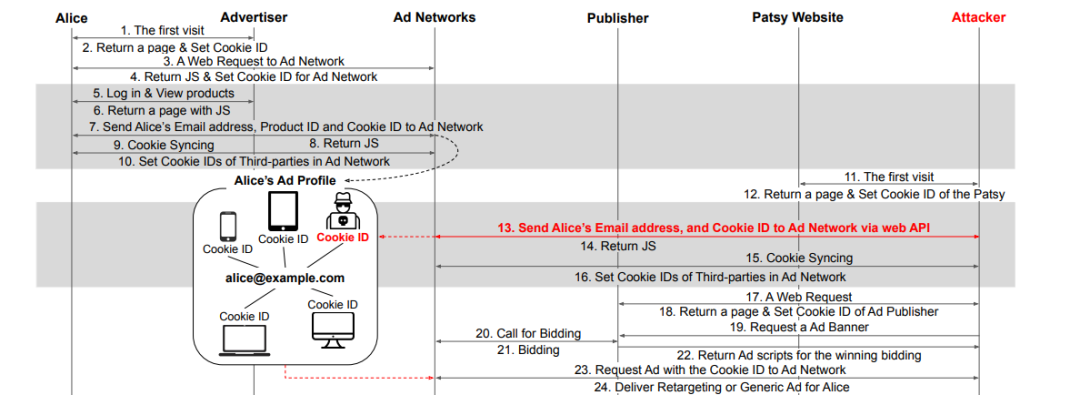

一旦获得了用户的电子邮件地址,攻击者就会欺骗第三方广告网络,为用户获取重定向广告。

假设受害者在使用广告商的网站时启用了JavaScript和cookies,比如使用受害者的电子邮件地址,使第三方广告网络将攻击者的设备识别为跨设备。如此攻击者的电脑就被添加为多个设备之一,得以访问各种网站。

而一旦被识别,这些设备会被视为受害者的额外设备,攻击者可以为受害者接收重新定位的广告。如上所述,这些广告包含关于受害者的各种信息,如他们的兴趣和偏好以及他们目前的状态。

那么,如何欺骗第三方广告网络,使其从受害者的电子邮件地址中加入他们作为交叉设备呢?

论文中提到了两种方法。第一,攻击者访问一个网站,在HTTP请求中编辑电子邮件地址,即攻击者将自己的电子邮件地址替换成受害者的电子邮件地址。第二种是通过欺骗网站,使其在攻击者创建账户时不验证用户的身份,给出受害者的电子邮件地址并虚假地将其认定为受害者来实现。

在这两种情况下,第三方广告网络便无法区分受害者和攻击者的设备。

此类攻击具有侵犯隐私潜力,重视度仍有待提高

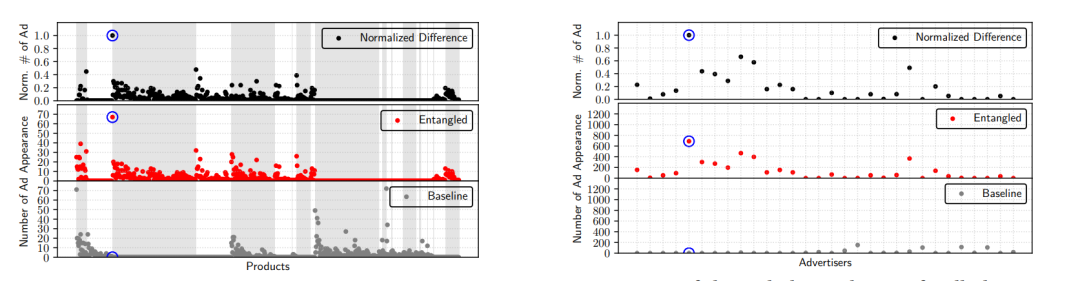

为了证明这种攻击行为的可行性,研究人员进行了一系列“盲”实验,即攻击者事先对受害者的行为或广告没有任何了解。

通过第三方广告网络放置的重定向广告提取受害者个人资料的浏览行为,研究人员除了受害者的电子邮件地址外,没有得到关于受害者的任何信息。

除此之外,受害者浏览活动可以在网站和项目粒度提取,问题存在于整个广告网络。

调查结果显示,第三方广告网络使用了未经验证的商家身份信息。论文展示了此类攻击在实质上侵犯用户隐私方面的潜力,包括其他广告网络问题、漏洞全面范围和潜在缓解措施。

实验还揭示了大量的隐私用户信息的泄露。在一些实验中,并不是所有受害者浏览活动都可以恢复。虽然研究人员希望进一步识别特定的用户浏览活动,但用户浏览行为泄露给只知道电子邮件地址的外部攻击者应该是不可能的,而且该发现指出了一个需要纠正的现实漏洞。

只是在承认受到攻击后,Criteo在几个月里都没有采取任何缓解措施。 这也恰好说明了 此类 修正与缓解 广 告网络 攻击所面临的挑战。

云计算业务承载平台

云计算业务承载平台