2017.07.04

WannaCry未去Petya又来 "亡羊"也不"补牢"了吗?

2017年6月27日注定又是网络安全界不眠的一晚。Petya再次造就网络安全不眠夜

27日晚间,一种名Petya的勒索病毒从乌克兰、俄罗斯开始,侵袭了包括印度、西班牙、法国、英国以及欧洲多个国家,中国企业也有中招。受侵袭各国的政府、银行、电力系统、通讯系统、企业以及机场都不同程度的受到了影响。

距离上一次令全球闻之色变的WannaCry勒索病毒席卷全球过去刚刚一个多月,这次Petya勒索病毒似乎来势更加凶猛。据了解:此次黑客使用的是Petya勒索病毒的变种Petwarp,据相关安全厂商发布的消息显示:此次攻击时仍然使用了永恒之蓝勒索蠕虫,还会获取系统用户名与密码进行内网传播。

而之所以说这次Petya来袭比WannaCry更加凶猛,是因为此次勒索手段是直接通过加密硬盘驱动器主文件表(MFT),使主引导记录(MBR)不可操作,通过占用物理磁盘上的文件名,大小和位置的信息来限制对完整系统的访问,从而让电脑无法启动。也就是说,感染Petya勒索病毒的计算机,操作者根本无法进入系统。如此一来,补救和恢复措施便无从做起。

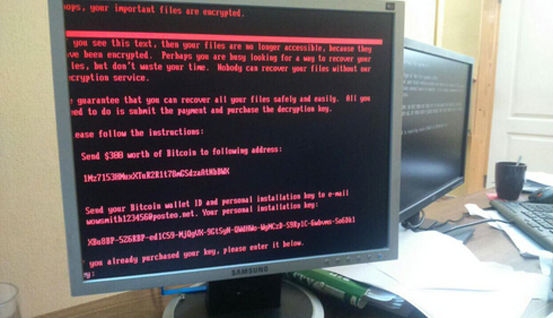

被感染的机器屏幕会显示如下的告知付赎金的界面

看上去,似乎受感染的用户只能按照黑客的要求,支付300美元等值的比特币,以解锁受感染的计算机。然而,凭借过往的经验,支付赎金并不是一个明智的举措。这一方面是因为:即便支付赎金,也未必会百分之百的保证黑客会兑现承诺为计算机解锁。一个讽刺的说法是:支付赎金后,解锁与否还要看黑客的“良心”。而实际上一个更令人无奈的事实是:大部分勒索软件的黑客制造者根本不会、也无法进行一一比对,为每一台受感染的计算机生成解锁密钥的。另一方面,根据安全企业过往的研究调查,一旦用户交付赎金,或许会登上黑客们所谓的“优质客户”名单。也就是说,当下次黑客发起攻击时,这些交付赎金的用户将成为他们的首选目标。

鉴于此次Petya勒索病毒攻击仍旧使用了上次永恒之蓝的攻击方式,尚未受到感染的用户可及时更新windows系统补丁,特别是打好之前WannaCry的微软及NSA补丁包。此外,对于一些不明附件、尤其是rtf、doc等格式的文件不要轻易点击,并通过相关杀毒、检测工具等进行检测。对月企业用户而言,内网中存在使用相同账号、密码情况的机器,也需尽快修改密码,未开机的电脑请确认口令修改完毕、补丁安装完成后再进行联网操作。

目前,国内外各个安全厂商已从昨晚开始启动紧急预警、预案,力图将这一事件的影响范围控制在最小。

Petya袭来 我们应该反思什么?

勒索软件不是一种新型的病毒与攻击手段,这已是大家公认的事实。近几年,随着比特币的兴起,让支付赎金的方式对黑客而言更加安全,勒索软件早已有大肆卷土重来之势。在早先诸多安全厂商的安全预测中,勒索软件都成为颇受关注的点。

一方面,面对黑客销毁数据的威胁,以及一些涉及企业关键核心的数据被价目,是的是否支付赎金成为受感染用户“To be or Not to be”的艰难的抉择。尽管网络安全界一直呼吁不要交付赎金,但许多用户选择最终支付赎金的做法也使得勒索软件的攻击成功率大大增加。而这样的的“商业”盈利能力也让黑客对使用勒索软件的攻击方式乐此不疲。

此外,勒索软件的传播手段通常包括 借助网页木马传播、与其他恶意软件捆绑发布、为电子邮件附件传播、以及借助可移动存储介质传播等。这些传播的手段又恰恰都对应了员工防护意识最薄弱的方面,从而为黑客创造了很多可乘之机。

而这一事件最值得引起我们关注是:WannaCry带给我们的影响仍旧余烟未消,为何此次Petya又能够造成全球范围内的感染?更值得进行反思的是:既然此次Petya使用的还是上次永恒之蓝的攻击方式,那么在WannaCry之后,为何黑客利用同样的手段和同样的漏洞,仍旧能在全球造成如痴之大的影响?

我们常说:“亡羊补牢 犹未晚矣”。如果说在WannaCry带给我们深刻的教训之后,我们对于网络安全能够给予足够的重视,及时更新修补系统补丁,或许此次Petya的来袭便掀不起什么惊涛骇浪。然而,事实再一次给了我们一记沉重的耳光。我们不得不扪心自问:难道,如今我们在对待网络安全的态度上,连“亡羊”之后都不去“补牢”了吗?

诚然,对于当下复杂的网络安全威胁态势而言,必然不是修补几个漏洞打好几个补丁就可以一劳永逸、万事俱备的。在应对新的安全威胁态势面前,我们势必要对企业的安全防御系统进行全面的重新构建,应对这日益复杂多变的网络攻击。

而这一切,都建立在对网络安全的重视基础之上。毕竟,网络安全,是一件没有远虑,必有近忧的事情。

下一篇:第五届中国网络安全大会如何解读

云计算业务承载平台

云计算业务承载平台